SERVICIOS DE CIBERSEGURIDAD

Servicios Estratégicos

Empower

Growth

-

Plan estratégico de seguridad de la información.

-

Estado de madurez de tu estrategia de ciberseguridad.

-

Alineación estratégica.

Cumplimiento, sinergias, eficiencia y presupuesto.

NIST, CIS, Cobit 2019, PCI-DSS, ISO 27001, 27701, 22301, SWIFT CSP-CSCF, SOX, OWASP, OSSTMM, ISAAF.

-

Evaluación de sistemas de control industrial (ICS/OT).

-

Talleres: Zero Trust, SASE, CNAPP.

-

Eficiencia tecnológica (Adopción, colaboración y automatización).

-

Seguridad en la Cadena de Suministro.

Servicios Estratégicos

Avanza en tu camino hacia la excelencia alineando prácticas fundamentales de ciberseguridad con los objetivos de tu negocio y adoptando estrategias innovadoras que refuercen la defensa proactiva en tus plataformas digitales.

En DEFENTIC, priorizamos estrategias de seguridad avanzadas para prevenir ciberataques y garantizar el cumplimiento de las regulaciones del sector.

Asóciate con nosotros para proteger tus activos digitales y asegurar la continuidad de tu negocio.

Servicios Tácticos

Los servicios tácticos están diseñados para fortalecer las capacidades necesarias para la ejecución estratégica.

Permiten validar controles, procesos, métricas y prácticas, facilitando la evaluación de su efectividad, la identificación de áreas de mejora y el desarrollo continuo de la madurez en ciberseguridad contribuyendo así a fortalecer una postura resiliente y adaptable ante la evolución de las amenazas digitales.

Servicios Tácticos

Empower

Growth

-

Análisis de exposición por tipo de superficie.

-

Aplicaciones móviles, web y APIs

-

Identidades

-

Nube

-

Red

-

Datos

-

Endpoints, servidores y cargas.

-

-

Simulación de equipos. Blue, red y purple teams.

-

Desarrollo de KPI’s y KRI’s organizacionales (MTTD, MTTR, incumplimiento, exposición, eficiencia, costo, etc)

-

Inteligencia de marca

-

Servicios de reserva para DFIR

-

Gestión de notificaciones y boletines de seguridad.

Programas de Ciberseguridad

Empower

Growth

-

Programa de madurez en ciberseguridad

-

Programa de gestión de riesgos

-

Programa de respuesta de incidentes

-

Programa de seguridad de nube

-

Programa de protección de datos

-

Programa de desarrollo de software seguro (DevSecOps)

-

Programa de resiliencia digital

-

Programa de inteligencia artificial segura

-

Programa de higiene de TI (Parcheo, versiones, configuraciones y cumplimento).

-

Programa de cultura digital.

-

Programa Mitre Att&ck, D3fend, Atlas.

-

Programa de SoC (Security Operations Center).

-

Programa de Inteligencia de Amenazas (contextual, propietario, análisis y caza)

Programas de Ciberseguridad

Los programas de ciberseguridad son estructuras estratégicas que integran políticas, procesos, procedimientos y tecnologías para proteger los activos digitales, gestionar riesgos y fortalecer la resiliencia ante amenazas como ransomware, phishing y exfiltración de datos.

Para lograrlo, optimizan el uso de los activos digitales, permitiendo una respuesta eficaz ante posibles ciberataques. Un programa efectivo no solo se alinea con la operación diaria, sino que también se adapta constantemente a incidentes y nuevas amenazas. Además de cumplir con las regulaciones, considera los objetivos del negocio para garantizar una protección integral.

Playbooks

Los playbooks son un componente fundamental de los Programa de Ciberseguridad. Proporcionan guías operativas para la gestión eficiente de incidentes. Si tu organización ya cuenta con procesos definidos, pero requiere asesoría en la construcción de flujos operativos y su integración tecnológica, este servicio está diseñado para ti.

Cada playbook establece un marco estructurado de respuesta a incidentes, definiendo las acciones a seguir en escenarios específicos. Incluye procedimientos técnicos detallados, desde la detección y contención hasta la respuesta y recuperación, incorporando comandos y configuraciones clave para garantizar una reacción eficaz ante un ciberataque.

Educación y Concientización

Empower

Growth

-

Campanas de sensibilización

-

Campañas de ingeniería social

-

Seguridad digital para comunidades empresariales

-

Seguridad digital para comunidades educativas

-

Cultura digital

-

Ciberseguridad

-

Capture the flag

-

Campanas de SpearPhishing

-

Protección de datos

-

Análisis de riesgos

-

Ethical hacking (Infraestructura, Web, Apps)

-

Desarrollo seguro de software

-

Agilismo seguro

-

Desarrollo seguro de operaciones

-

Forense digital y respuesta a incidentes

Educación y Concientización

Capacitar a nuestros colaboradores tecnológicos y no tecnológicos en las mejores prácticas y riesgos de ciberseguridad reduce significativamente la probabilidad de incidentes.

La educación y concientización son un herramientas clave para minimizar el riesgo de brechas de seguridad y errores humanos. Fomentar una cultura de seguridad en toda la organización no solo es una buena práctica, sino fundamental para fortalecer las defensas de la empresa frente a amenazas.

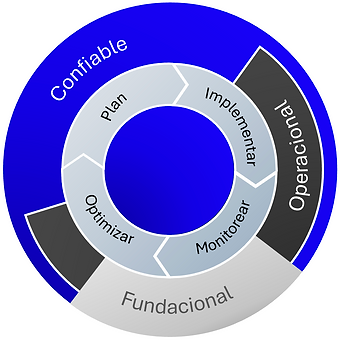

METODOLOGÍA - CUSTOMER SUCCESS

Nuestra metodología sustenta nuestra propuesta de valor. En DEFENTIC, combinamos los modelos PIMO (TSIA) y FOT.

Creemos que el éxito radica en la sinergia entre procesos, tecnología y un sólido compromiso organizacional. Si ya cuentas con modelos de madurez establecidos, nos adaptamos a tu enfoque, respaldados por nuestra experiencia en el desarrollo de metodologías como SEI Maturity Levels, COBIT Management Maturity, NIST CSF, SANS SOC CMM y CMMI.

PLANIFICAR

Se definen metas estratégicas, prioridades y actividades, las cuales se integran en un plan de ejecución que establece tiempos, recursos y el talento necesario para alcanzar los objetivos.

IMPLEMENTAR

Posterior al diseño del alcance y su alineación con los objetivos comerciales y operativos y se procede a instalar, configurar y desplegar las plataformas de seguridad y controles.